Отчет по DDoS-атакам за первое полугодие 2025 года С каждым годом увеличиваются количество и мощность DDoS-атак на инфраструктуру клиентов. Последствия для компаний могут быть разными — от финансовых потерь и утечек данных до репутационного ущерба. Мы в Selectel подготовили аналитический отчет о DDoS-атаках и выяснили, что на одного клиента приходится до 4 156 атак за месяц. Подобный объем невозможно отбить вручную, поэтому базовая бесплатная защита — важная часть услуг облачного провайдера. Введение Согласно отчетам за первое и второе полугодие 2024 год, количество и мощность DDoS продолжали расти. Сегодня мы наблюдаем, что в H1’25 тенденция сохраняется. У этого могут быть негативные последствия для компаний — например, финансовый или репутационный ущерб в случае простоев из-за атак. Что такое DDoS? Более 28 000 клиентов Selectel генерируют сетевой трафик свыше 300 Гбит/с. Так мы в Selectel собрали отчет о DDoS-атаках, отраженных с помощью бесплатного сервиса защиты за первое полугодие 2025. Уникальные данные, полученные в процессе анализа инцидентов, помогают нам оценить риски для облачной инфраструктуры, а клиентам — скорректировать настройки своих IT-систем для защиты. Ключевые выводы Согласно полученным данным, в первом полугодии 2025 общее число атак идет на спад по сравнению со вторым полугодием 2024, но растет относительно первого. При этом продолжительность осталась примерно на том же уровне в сравнении с H2’25.

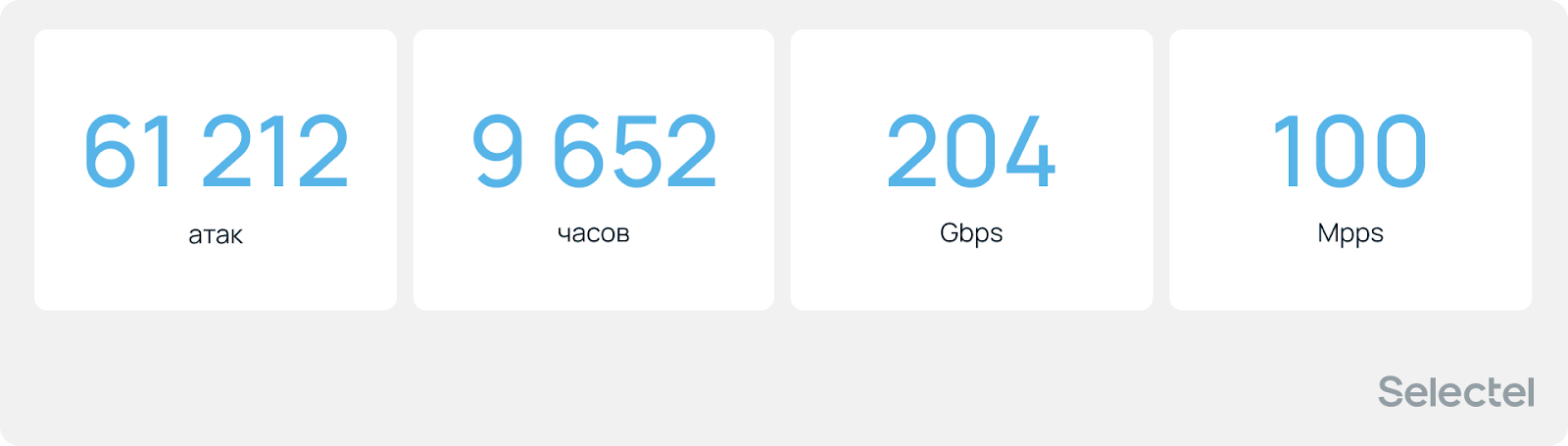

Отчет по DDoS-атакам за первое полугодие 2025 года С каждым годом увеличиваются количество и мощность DDoS-атак на инфраструктуру клиентов. Последствия для компаний могут быть разными — от финансовых потерь и утечек данных до репутационного ущерба. Мы в Selectel подготовили аналитический отчет о DDoS-атаках и выяснили, что на одного клиента приходится до 4 156 атак за месяц. Подобный объем невозможно отбить вручную, поэтому базовая бесплатная защита — важная часть услуг облачного провайдера. Введение Согласно отчетам за первое и второе полугодие 2024 год, количество и мощность DDoS продолжали расти. Сегодня мы наблюдаем, что в H1’25 тенденция сохраняется. У этого могут быть негативные последствия для компаний — например, финансовый или репутационный ущерб в случае простоев из-за атак. Что такое DDoS? Более 28 000 клиентов Selectel генерируют сетевой трафик свыше 300 Гбит/с. Так мы в Selectel собрали отчет о DDoS-атаках, отраженных с помощью бесплатного сервиса защиты за первое полугодие 2025. Уникальные данные, полученные в процессе анализа инцидентов, помогают нам оценить риски для облачной инфраструктуры, а клиентам — скорректировать настройки своих IT-систем для защиты. Ключевые выводы Согласно полученным данным, в первом полугодии 2025 общее число атак идет на спад по сравнению со вторым полугодием 2024, но растет относительно первого. При этом продолжительность осталась примерно на том же уровне в сравнении с H2’25.  С января по июнь 2025 года бесплатным сервисом защиты от DDoS были отражены 61 212 атак общей продолжительностью более 9 652 часов. Максимальный объем составил около 204 Гбит/с, а скорость — 100 миллионов пакетов в секунду. В среднем, инфраструктура Selectel отражала порядка 340 атак ежедневно в течение всего полугодия. При этом самыми популярными типами DDoS остаются TCP PSH/ACK Flood, TCP SYN Flood и UDP Flood, которые занимают 76% от общего количества атак. В прошлом полугодии их доля составляла 70%.

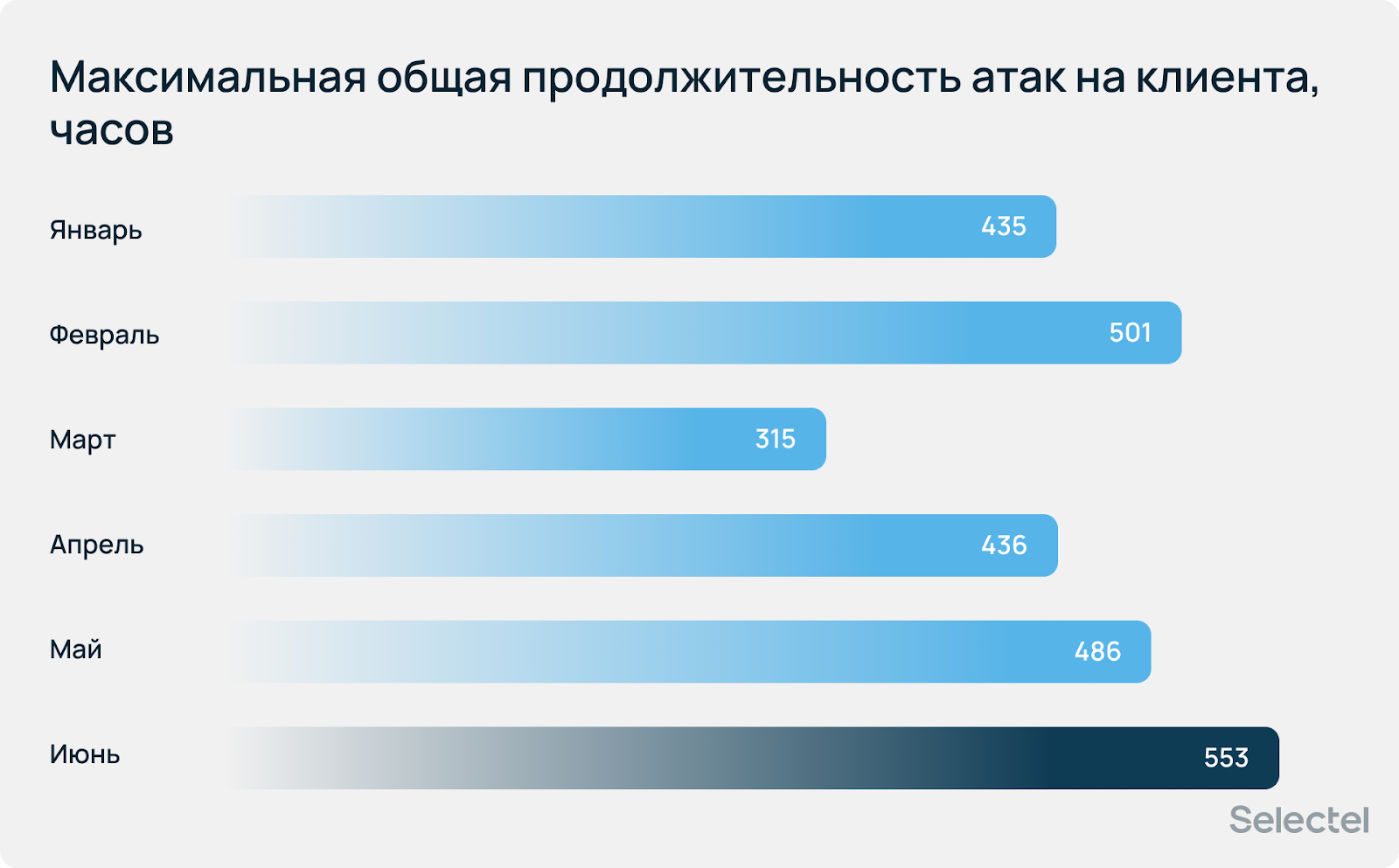

С января по июнь 2025 года бесплатным сервисом защиты от DDoS были отражены 61 212 атак общей продолжительностью более 9 652 часов. Максимальный объем составил около 204 Гбит/с, а скорость — 100 миллионов пакетов в секунду. В среднем, инфраструктура Selectel отражала порядка 340 атак ежедневно в течение всего полугодия. При этом самыми популярными типами DDoS остаются TCP PSH/ACK Flood, TCP SYN Flood и UDP Flood, которые занимают 76% от общего количества атак. В прошлом полугодии их доля составляла 70%.  Самые мощные атаки зафиксированы в январе и июне, а наиболее продолжительные — в январе. Средняя продолжительность атак на одного клиента не превышала 11 часов, при этом максимальное время, в течение которого один клиент находился под атакой, составило 553 часа. По сравнению с 2024 годом это на 383 и 61 час больше, чем в первом и втором полугодии соответственно. В первом полугодии 2025 максимальное количество атак за месяц на одного клиента, которое зафиксировал и отразил бесплатный сервис защиты, составило порядка 4 156 инцидентов. Это на 2 996 атак больше, чем в первом полугодии 2024, но на 465 атак меньше, чем во втором. В сравнении с аналогичным периодом в 2024 году, атаки становятся не только более частыми, но и продолжительными, что может указывать на рост числа повторных и затяжных инцидентов. Можно сказать, атакующие сместили фокус с экстремально мощных атак на более частые, распределенные, но менее объемные и интенсивные по пиковым значениям сценарии. Изменение характера атак связано и напрямую коррелирует с кратным увеличением размера ботнетов. Если в 2024 году они состояли всего из нескольких сотен тысяч устройств, то в 2025 это значение достигает почти пяти миллионов. Почему стратегия атакующих изменилась? Ответ лежит на поверхности: постоянные атаки небольшой и средней интенсивности приводят к деградации производительности, но могут быть незаметны для средств защиты, настроенных на пиковые значения.Антон Ведерников руководитель направления продуктовой безопасности в Selectel Аналитика атак Количество За период с января по июнь 2025 года бесплатным сервисом защиты от DDoS-атак Selectel были отражены 61 212 атак.

Самые мощные атаки зафиксированы в январе и июне, а наиболее продолжительные — в январе. Средняя продолжительность атак на одного клиента не превышала 11 часов, при этом максимальное время, в течение которого один клиент находился под атакой, составило 553 часа. По сравнению с 2024 годом это на 383 и 61 час больше, чем в первом и втором полугодии соответственно. В первом полугодии 2025 максимальное количество атак за месяц на одного клиента, которое зафиксировал и отразил бесплатный сервис защиты, составило порядка 4 156 инцидентов. Это на 2 996 атак больше, чем в первом полугодии 2024, но на 465 атак меньше, чем во втором. В сравнении с аналогичным периодом в 2024 году, атаки становятся не только более частыми, но и продолжительными, что может указывать на рост числа повторных и затяжных инцидентов. Можно сказать, атакующие сместили фокус с экстремально мощных атак на более частые, распределенные, но менее объемные и интенсивные по пиковым значениям сценарии. Изменение характера атак связано и напрямую коррелирует с кратным увеличением размера ботнетов. Если в 2024 году они состояли всего из нескольких сотен тысяч устройств, то в 2025 это значение достигает почти пяти миллионов. Почему стратегия атакующих изменилась? Ответ лежит на поверхности: постоянные атаки небольшой и средней интенсивности приводят к деградации производительности, но могут быть незаметны для средств защиты, настроенных на пиковые значения.Антон Ведерников руководитель направления продуктовой безопасности в Selectel Аналитика атак Количество За период с января по июнь 2025 года бесплатным сервисом защиты от DDoS-атак Selectel были отражены 61 212 атак.  Наибольшее число инцидентов пришлось на январь. В среднем мы отражали 10 202 атак в месяц. На каждого атакованного клиента приходится 51 инцидент. В 2024 это значение составляло 27 и 65 инцидентов в первом и втором полугодии соответственно.

Наибольшее число инцидентов пришлось на январь. В среднем мы отражали 10 202 атак в месяц. На каждого атакованного клиента приходится 51 инцидент. В 2024 это значение составляло 27 и 65 инцидентов в первом и втором полугодии соответственно.  Максимальное число атак на одного клиента в первом полугодии 2025 года значительно варьировалось по месяцам и в среднем составляло 2 426 инцидентов. Наибольшее количество инцидентов зафиксировано в мае — 4 156.

Максимальное число атак на одного клиента в первом полугодии 2025 года значительно варьировалось по месяцам и в среднем составляло 2 426 инцидентов. Наибольшее количество инцидентов зафиксировано в мае — 4 156.  Мощность Основные характеристики, определяющие мощность атаки на сетевом и транспортном уровнях, — это объем и скорость. Атаки, характеризующиеся высоким объемом переданных бит за секунду и направленные на переполнение полосы пропускания, достигли своего максимума в январе, составив 204 Гбит/с.

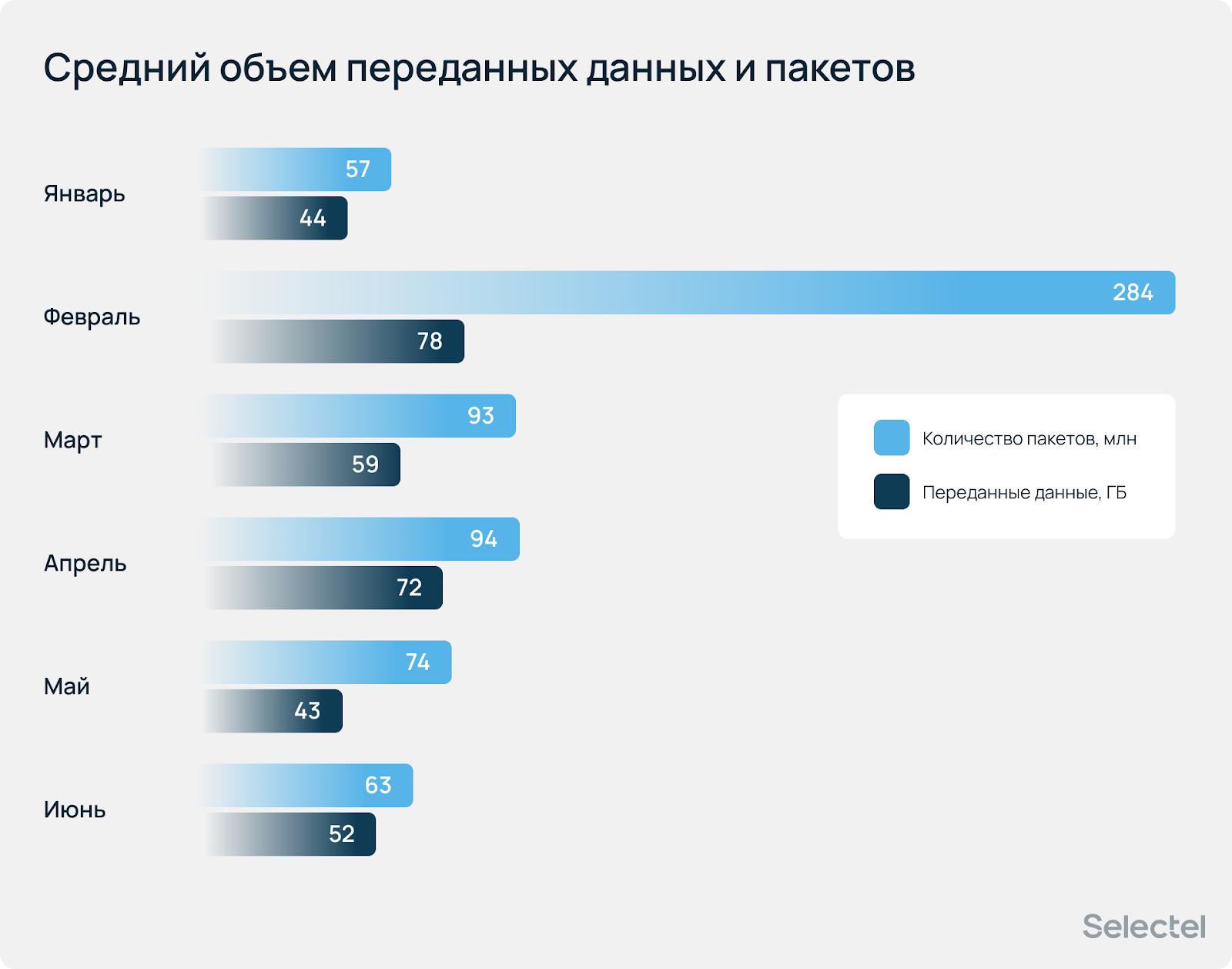

Мощность Основные характеристики, определяющие мощность атаки на сетевом и транспортном уровнях, — это объем и скорость. Атаки, характеризующиеся высоким объемом переданных бит за секунду и направленные на переполнение полосы пропускания, достигли своего максимума в январе, составив 204 Гбит/с.  Несмотря на рекордный объем атаки в январе, средний объем переданных данных за один инцидент в этом месяце был практически минимальным. Наибольшее среднее значение объема переданных данных за атаку — 78 ГБ — было зафиксировано в феврале. При этом количество переданных пакетов значительно колебалось: максимальное значение — 284 миллиона, также зафиксированное в феврале, почти в пять раз превышает минимальный показатель, зарегистрированный в январе.

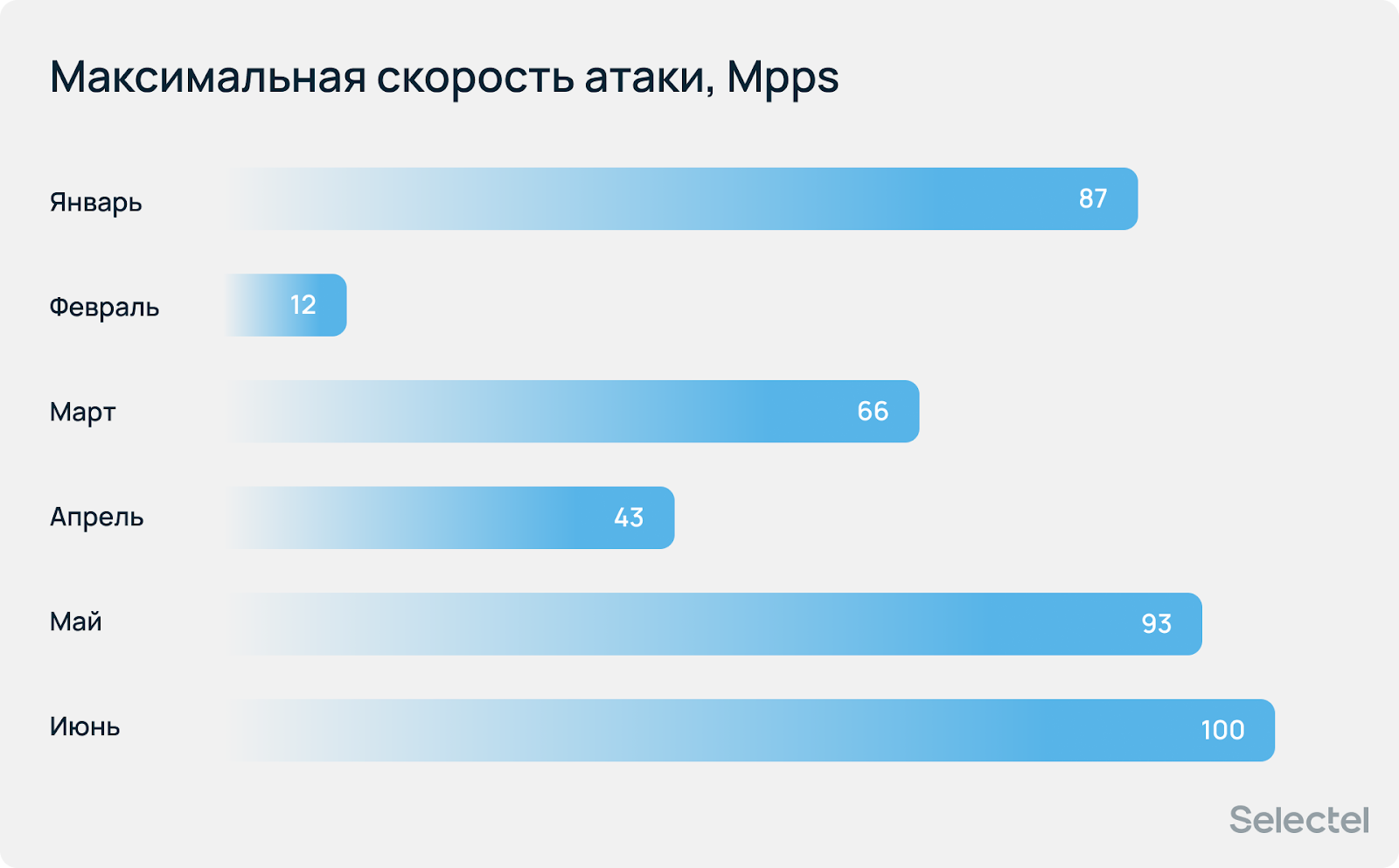

Несмотря на рекордный объем атаки в январе, средний объем переданных данных за один инцидент в этом месяце был практически минимальным. Наибольшее среднее значение объема переданных данных за атаку — 78 ГБ — было зафиксировано в феврале. При этом количество переданных пакетов значительно колебалось: максимальное значение — 284 миллиона, также зафиксированное в феврале, почти в пять раз превышает минимальный показатель, зарегистрированный в январе.  Атаки с большой скоростью направлены на исчерпание вычислительных ресурсов сетевого оборудования. Самая скоростная DDoS-атака была зафиксирована в июне и достигла 100 миллионов пакетов в секунду. Это более чем в восемь раз выше по сравнению с максимальной скоростью в феврале.

Атаки с большой скоростью направлены на исчерпание вычислительных ресурсов сетевого оборудования. Самая скоростная DDoS-атака была зафиксирована в июне и достигла 100 миллионов пакетов в секунду. Это более чем в восемь раз выше по сравнению с максимальной скоростью в феврале.  Продолжительность Суммарная продолжительность атак с января по июнь 2025 года составила 9 652 часа.

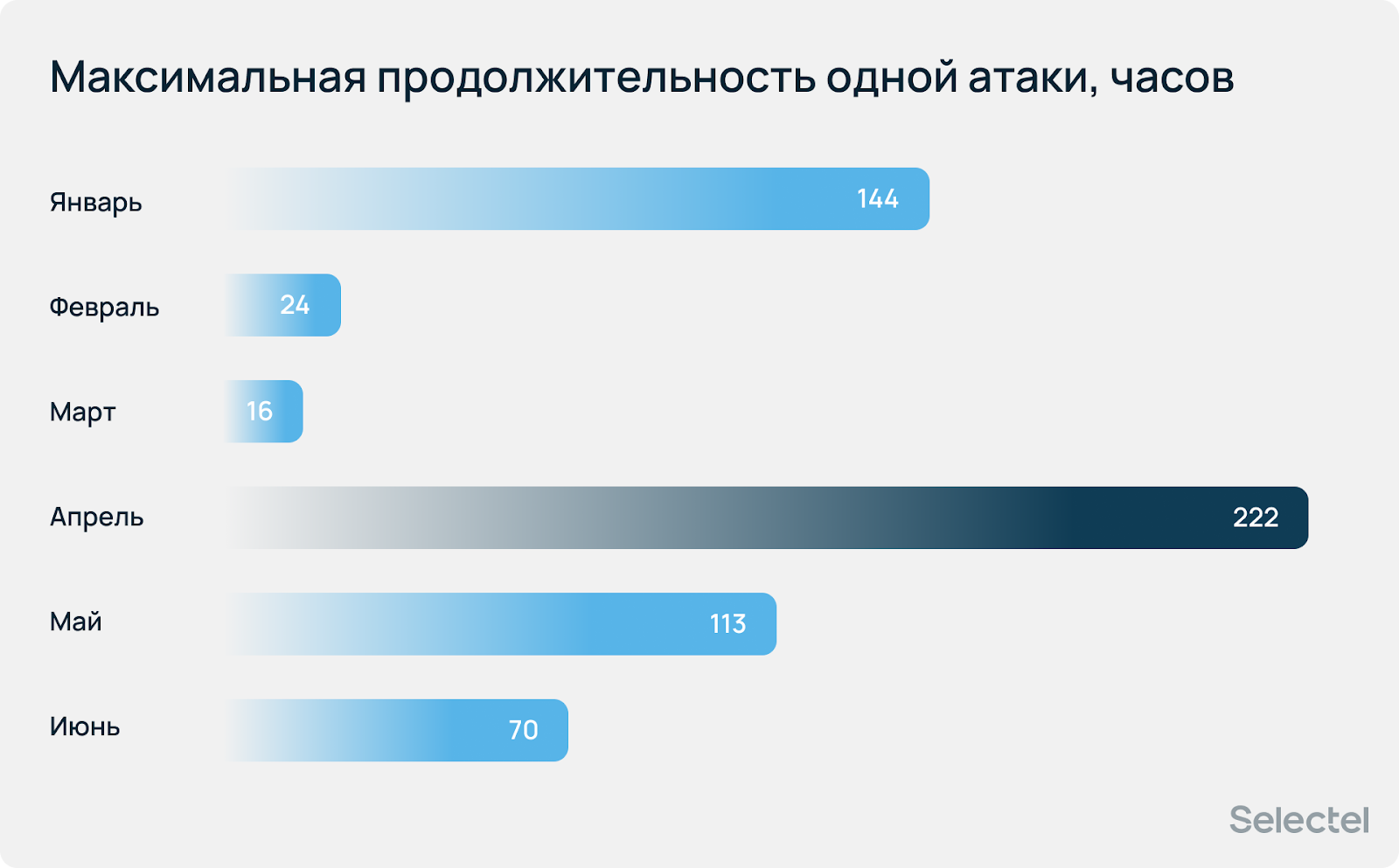

Продолжительность Суммарная продолжительность атак с января по июнь 2025 года составила 9 652 часа.  Наибольшая продолжительность атак зарегистрирована в январе. Она достигает 1 977 часов. При этом изменение показателя от месяца к месяцу незначительное. За исключением февраля, средняя длительность атаки не превышала 10 минут, а максимальная длительность одной атаки зафиксирована в апреле — 222 часа, что почти в 14 раз больше значения в марте. По сравнению с 2024, актуальная продолжительность атак на 66 и 20 часов больше, чем в первом и втором полугодии соответственно.

Наибольшая продолжительность атак зарегистрирована в январе. Она достигает 1 977 часов. При этом изменение показателя от месяца к месяцу незначительное. За исключением февраля, средняя длительность атаки не превышала 10 минут, а максимальная длительность одной атаки зафиксирована в апреле — 222 часа, что почти в 14 раз больше значения в марте. По сравнению с 2024, актуальная продолжительность атак на 66 и 20 часов больше, чем в первом и втором полугодии соответственно.

Средняя общая продолжительность атак на одного клиента не превышала 11 часов.

Средняя общая продолжительность атак на одного клиента не превышала 11 часов.  Максимальная общая продолжительность атак на одного клиента превысила 553 часа за один календарный месяц.

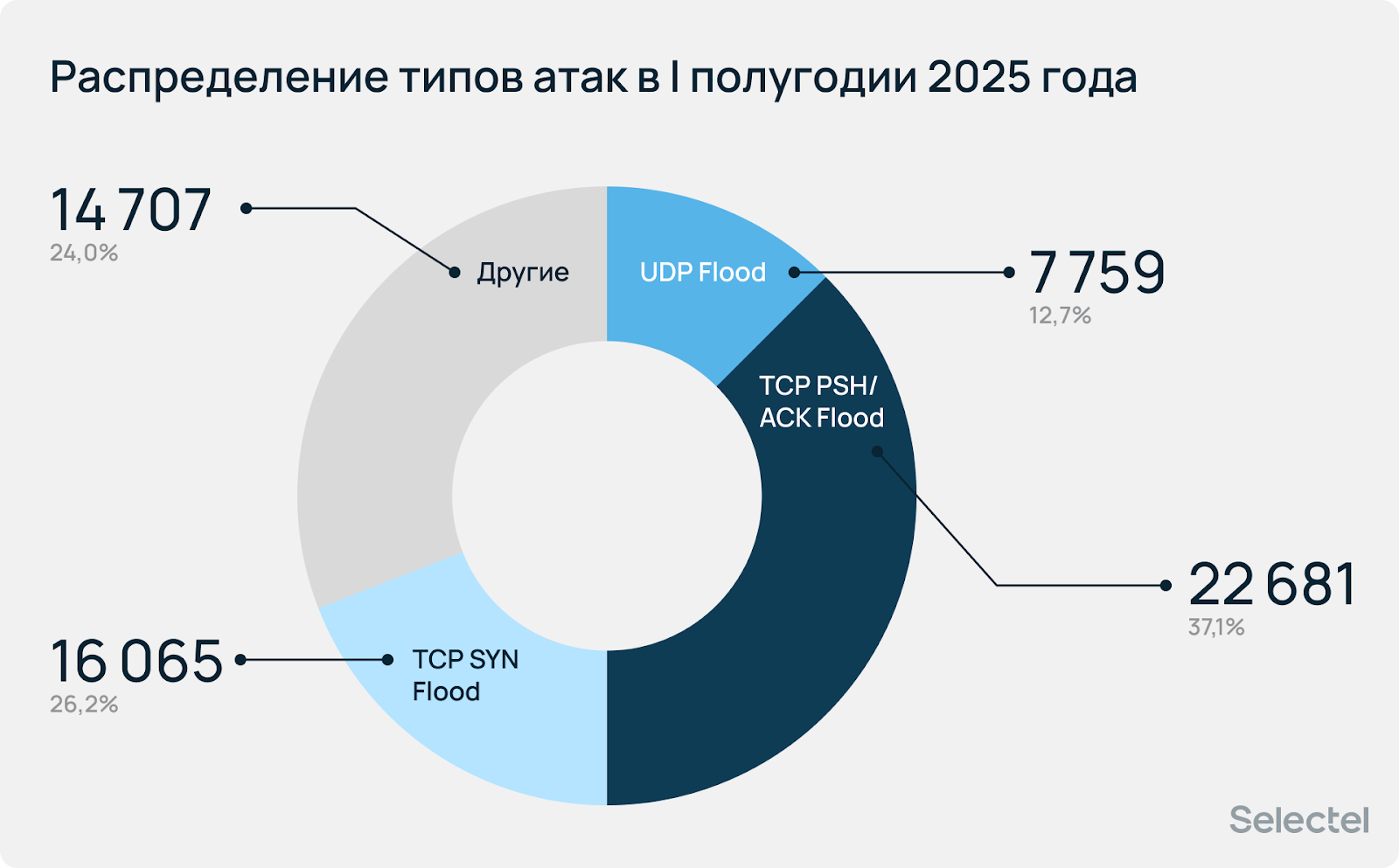

Максимальная общая продолжительность атак на одного клиента превысила 553 часа за один календарный месяц.  Типы атак Распределение типов атак по месяцам менялось незначительно. Самыми популярными были атаки типа TCP PSH/ACK Flood, TCP SYN Flood и UDP Flood. Они занимают 76% от общего количества атак.

Типы атак Распределение типов атак по месяцам менялось незначительно. Самыми популярными были атаки типа TCP PSH/ACK Flood, TCP SYN Flood и UDP Flood. Они занимают 76% от общего количества атак.  UDP Flood осуществляется путем отправки большого количества UDP-датаграмм на выбранные или случайные порты целевого узла. Получатель проверяет каждый пакет, определяет соответствующее приложение, убеждается в отсутствии активности и отвечает ICMP-сообщением: «Адресат недоступен». Эти процессы требуют значительных вычислительных ресурсов, и при их массовом выполнении могут привести к перегрузке атакуемого узла. TCP SYN Flood реализуется путем отправки множества SYN-запросов на подключение, при этом ответные SYN+ACK пакеты, отправленные сервером, игнорируются. Это приводит к тому, что на сервере появляется очередь из полуоткрытых соединений, которые не позволяют установить новые — легальные — подключения. Как итог — сервер теряет возможность подключения легитимных пользователей или длительного ожидания. TCP PSH/ACK Flood работает по принципу отправки множества фальсифицированных ACK-пакетов на определенные или случайные номера портов атакуемого узла, которые не принадлежат ни одной из сессий в списке соединений. Тот, в свою очередь, вынужден тратить вычислительные ресурсы на проверку поддельных пакетов.

UDP Flood осуществляется путем отправки большого количества UDP-датаграмм на выбранные или случайные порты целевого узла. Получатель проверяет каждый пакет, определяет соответствующее приложение, убеждается в отсутствии активности и отвечает ICMP-сообщением: «Адресат недоступен». Эти процессы требуют значительных вычислительных ресурсов, и при их массовом выполнении могут привести к перегрузке атакуемого узла. TCP SYN Flood реализуется путем отправки множества SYN-запросов на подключение, при этом ответные SYN+ACK пакеты, отправленные сервером, игнорируются. Это приводит к тому, что на сервере появляется очередь из полуоткрытых соединений, которые не позволяют установить новые — легальные — подключения. Как итог — сервер теряет возможность подключения легитимных пользователей или длительного ожидания. TCP PSH/ACK Flood работает по принципу отправки множества фальсифицированных ACK-пакетов на определенные или случайные номера портов атакуемого узла, которые не принадлежат ни одной из сессий в списке соединений. Тот, в свою очередь, вынужден тратить вычислительные ресурсы на проверку поддельных пакетов.  Динамика изменения показателей Анализ показателей за первое полугодие 2025 года выявил устойчивый и значительный рост числа атак и их продолжительности. В то же время, мощность и скорость атак постепенно снижаются. Массовый характер атак сохраняется, при этом при целенаправленных атаках злоумышленники проводят длительные кампании, пытаясь нанести ущерб инфраструктуре. В это же время количество инцидентов на отдельный сервис или организацию может исчисляться тысячами.

Динамика изменения показателей Анализ показателей за первое полугодие 2025 года выявил устойчивый и значительный рост числа атак и их продолжительности. В то же время, мощность и скорость атак постепенно снижаются. Массовый характер атак сохраняется, при этом при целенаправленных атаках злоумышленники проводят длительные кампании, пытаясь нанести ущерб инфраструктуре. В это же время количество инцидентов на отдельный сервис или организацию может исчисляться тысячами.

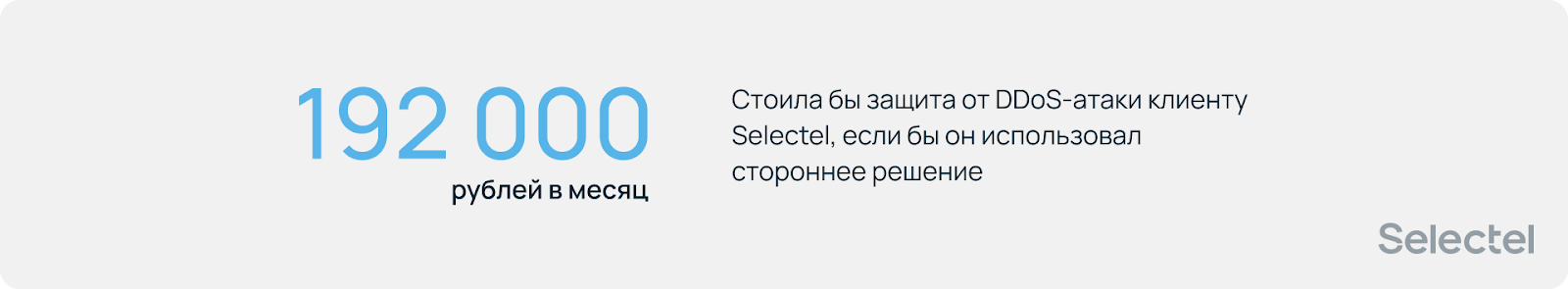

Количество атак выросло почти вдвое — с 31 436 до 61 212. Это свидетельствует о значительном росте активности злоумышленников и увеличении числа атак на инфраструктуру. Общая длительность атак увеличилась еще более заметно — в 2,5 раза (с 3 895 до 9 652 часов). Атаки становятся не только более частыми, но и более продолжительными, что может указывать на рост числа повторных и затяжных атак. При этом, максимальный объем и скорость атак снизились с 332 до 204 Гбит/с (на 38,6%) и со 166 до 100 миллионов пакетов в секунду (на 39,8%) соответственно. Атакующие сместили фокус с экстремально мощных атак на более частые, распределенные, но менее объемные и интенсивные по пиковым значениям сценарии. Изменение характера атак связано и напрямую коррелирует с кратным увеличением размера ботнетов — несколько сотен тысяч устройств в 2024 году, против почти пяти миллионов в 2025 году. Действительно, экстремально мощные атаки временно утратили лидерство — они трансформировались в атаки типа Pulse Wave, при которых потоки вредоносного трафика идут волнами с паузами, и это длится часами. Также подтверждаем тенденцию к развитию ботнетов. Об этом говорит почти двукратный прирост в числе уникальных IP-адресов, одновременно участвующих в атаке (по сравнению с 2024 годом).Дмитрий Никонов Руководитель направления защиты от DDoS на уровне веб-приложений в DDoS-Guard Самыми популярными атаками остаются UDP Flood, TCP SYN Flood и TCP PSH/ACK Flood. Их доля в общем объеме увеличилась с 70% до 76% всех инцидентов...

Количество атак выросло почти вдвое — с 31 436 до 61 212. Это свидетельствует о значительном росте активности злоумышленников и увеличении числа атак на инфраструктуру. Общая длительность атак увеличилась еще более заметно — в 2,5 раза (с 3 895 до 9 652 часов). Атаки становятся не только более частыми, но и более продолжительными, что может указывать на рост числа повторных и затяжных атак. При этом, максимальный объем и скорость атак снизились с 332 до 204 Гбит/с (на 38,6%) и со 166 до 100 миллионов пакетов в секунду (на 39,8%) соответственно. Атакующие сместили фокус с экстремально мощных атак на более частые, распределенные, но менее объемные и интенсивные по пиковым значениям сценарии. Изменение характера атак связано и напрямую коррелирует с кратным увеличением размера ботнетов — несколько сотен тысяч устройств в 2024 году, против почти пяти миллионов в 2025 году. Действительно, экстремально мощные атаки временно утратили лидерство — они трансформировались в атаки типа Pulse Wave, при которых потоки вредоносного трафика идут волнами с паузами, и это длится часами. Также подтверждаем тенденцию к развитию ботнетов. Об этом говорит почти двукратный прирост в числе уникальных IP-адресов, одновременно участвующих в атаке (по сравнению с 2024 годом).Дмитрий Никонов Руководитель направления защиты от DDoS на уровне веб-приложений в DDoS-Guard Самыми популярными атаками остаются UDP Flood, TCP SYN Flood и TCP PSH/ACK Flood. Их доля в общем объеме увеличилась с 70% до 76% всех инцидентов...